Virusul Petya este un atac ransomware în plină desfășurare la nivel global, acesta afectând în ultimele ore foarte multe companii din mai multe zone ale Europei. Acesta a afectat foarte multe bănci din Ucraina, Rusia, Spania, companii petroliere din Rusia, dar și foarte multe alte companii multinaționale, calculatoarele angajaților având datele criptate si mesaje de tip ransomware afișate în ele. Cercetătorii în securitate informatică ce au avut acces la codul ransomware-ului Petya au ajuns la concluzia ca acesta ar fi un atac coordonat împotriva unor multiple companii din Rusia și Ucraina.

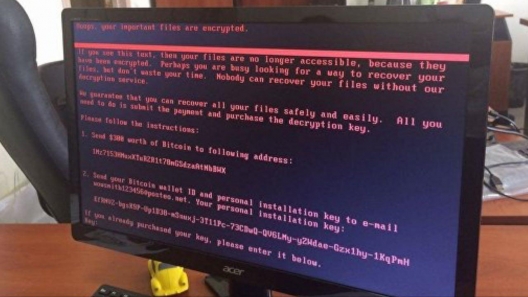

Deși aceste două țări au fost cel mai sever afectate de ransomware-ul Petya, din păcate și alte companii mari din alte țări europene au confirmat faptul că sistemele le-au fost penetrate. În cazul unora dintre companii, Petya nu a afectat activitatea zilnică a acestora, însă în cazul altora există blocaje totale și urmează ștergeri masive de date pentru a curăța calculatoarele. Virusul se răspândește rapid în rețeaua globală, începând cu ziua de marți (27.06.2017). Aplicația malițioasă criptează fișierele calculatorului, capturează ecranul cu o interfață de avertizare și cere o plată de 300 $ în moneda Bitcoin pentru deblocarea fișierelor din calculator, singura alternativă fiind ștergerea completă a datelor.

Este cea mai recentă versiune de ransomware Petya care nu permite încărcarea sistemului de operare la pornire, afișând un ecran albastru. Repornește automat calculatorul, simulează o reparare a discului. Pentru a se executa, are nevoie de drepturi extinse de administrator. Pentru utilizatorii cu drepturi restrânse nu se execută.

Astfel, se recomandă pentru toți cetățenii să aibă o evidență clară a tuturor datelor deținute și a localizării lor, astfel încât infractorii să nu atace sisteme, de a căror existentă acestea să nu știe. De asemenea, este recomandată o copie a datelor nou intrate în companie, inclusiv a informațiilor de pe dispozitivele angajaților, astfel încât recuperarea acestora sa fie mai facilă în eventualitatea unei criptări. Totodată, companiile trebuie să se asigure că datele critice/sensibile sunt stocate și într-o infrastructură fără conexiune la internet și monitorizată permanent.

Pentru a optimiza traficul de rețea și accesul la date, rețeaua trebuie segmentată, acțiune care poate îngreuna munca unui atacator de a ajunge rapid la datele critice ale companiei.

Este recomandabil să nu țineți toate datele într-un singur loc care poate fi accesat de oricine din companie. Angajații trebuie informați în mod constant despre bunele practici în materie de securitate cibernetică. Insistați pe recomandarea de a nu accesa în niciun caz linkuri sau fișiere atașate provenite de la expeditori necunoscuți, modalitatea favorită de atac a infractorilor cibernetici. Puneți la punct o strategie de comunicare internă capabilă să anunțe rapid angajații când un virus ajunge în rețeaua companiei. Înainte ca un atac să aibă loc, stabiliți împreună cu factorii de decizie din companie dacă plătiți recompensa cerută de atacatori sau dacă vă asumați pierderea datelor și inițiați o investigație. De regulă, atacatorii solicită recompense de mii sau zeci de mii de dolari companiilor pentru a reda utilizatorilor accesul la datele criptate. Faceți o analiză a amenințărilor informatice cu furnizorii pentru a afla ce riscuri de securitate comportă fiecare dispozitiv sau aplicație cumpărate de companie. Instruiți echipele de securitate informatică să realizeze teste de rezistență pentru a găsi din timp eventuale vulnerabilități.

Poliția recomandă cetățenilor:

– folosiți o soluție de securitate informatică (antivirus) actualizată constant și capabilă de scanare activă;

– programați back-up-ul fișierelor – local (pe unul sau mai multe hard disk-uri externe ce nu rămân conectate permanent la PC sau în rețeaua locală), sau folosind un serviciu de stocare cloud;

– evitați vizitarea site-urilor necunoscute, nu accesați link-uri sau fișiere incluse ca atașament la mesaje email cu origine incertă şi nu furnizați informații personale pe chat-uri publice sau forumuri. Uneori, este posibil ca mesaje cu atașamente infectate să fie primite incl de la adrese cunoscute, dacă PC-ul aflat la celălalt capăt a fost compromis, sau adresa email a fost adăugată în mod abuziv la câmpul Expeditor;

– implementați/activați o soluție de blocare a reclamelor şi filtre antispam;

–folosiți un web browser cu suport pentru virtualizare, sau dezactivați complet suportul pentru redarea de conținut Flash

–instruiți angajații privind identificarea tentativelor de inginerie socială şi phishing folosind mesaje email.

De asemenea, administratorii de sistem trebuie să întărească politicile de grup pentru a bloca execuția virusului din locații specifice. Acest lucru poate fi realizat pe Windows Professional sau Windows Server Edition.